„Lösegeld-Attacken sind heutzutage keine Einzelschüsse wie WannaCry im Jahr 2017. Cyberkriminelle verfügen jetzt über gut etablierte Verfahren und Toolsets, die sie routinemäßig verwenden“, sagt Gabor Szappanos, Senior Director, Threat Research bei den SophosLabs. „Die Angriffe sind in der Regel länger und vielschichtiger, d.h. die Angreifer verbringen Tage oder sogar Wochen in den Zielorganisationen, wobei sie interne Netzwerke sorgfältig kartieren und gleichzeitig Zugangsdaten und andere nützliche Informationen sammeln. Sie verwenden hierfür legitime Werkzeuge von Drittanbietern, um die IT-Sicherheitstools im Unternehmen möglichst zu umgehen.“

Tief in den Werkzeugkasten der Cybergangster geblickt

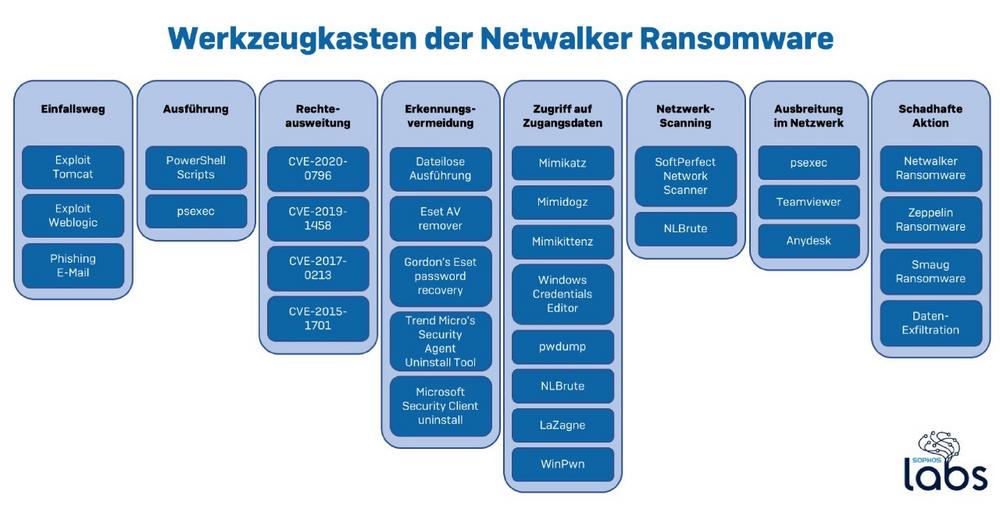

Bei ihrer Analyse stießen die Sophos-Experten auf interessante Details, die Einblicke in die Arbeit der Netwalker-Schöpfer auch jenseits der reinen Ransomware-Attacke zulassen. So enthüllen sowohl der Fundort der Schadsoftware als auch die von den Angreifern zurückgelassenen, verwendeten Dateien interessante Details über die Methoden, mit denen die Angreifer Netzwerke kompromittieren und die Malware an Arbeitsplatzrechner verteilen. Auch die Ziele, die die Hacker im Visier haben, offenbaren sich: ihnen geht es nicht um private Opfer, sondern um Unternehmen und größere Organisationen. Programme zur Erfassung von Domänen-Anmeldeinformationen aus einem Unternehmensnetzwerk kombiniert mit Orchestrierungswerkzeugen, die Softwareverteilung über einen Domänencontroller einsetzen, wie sie in Unternehmensnetzwerken üblich, aber bei Privatanwendern selten sind, weisen darauf hin.

„Um so wichtiger ist es“, so Gabor Szappanos, „dass die Verteidigungstools im Unternehmen sowohl die Prozesse als auch die verwendeten Werkzeuge der Angreifer kennen und verstehen, um sich besser auf diese Angriffe vorbereiten und sie bereits erkennen zu können, bevor die eigentliche Lösegeld-Forderung eingeht.“

Den Blog-Artikel zur gesamten Untersuchung finden Sie hier in englischer Sprache:

https://news.sophos.com/en-us/2020/05/27/netwalker-ransomware-tools-give-insight-into-threat-actor/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

Telefon: +1 (724) 536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()